Data exploration là gì? Vì sao công cụ này đóng vai trò quan trọng

BÀI LIÊN QUAN

Data marketplace là gì? Doanh nghiệp hưởng lợi gì từ thị trường dữ liệu?Data validation là gì? Các loại data validationData Profiling là gì? Các loại hồ sơ dữ liệuTrong ngắn hạn, data exploration là cắt bớt dữ liệu để loại bỏ những phần không sử dụng được và xác định mối quan hệ tiềm ẩn giữa các loại dữ liệu khác nhau.

Data exploration là gì?

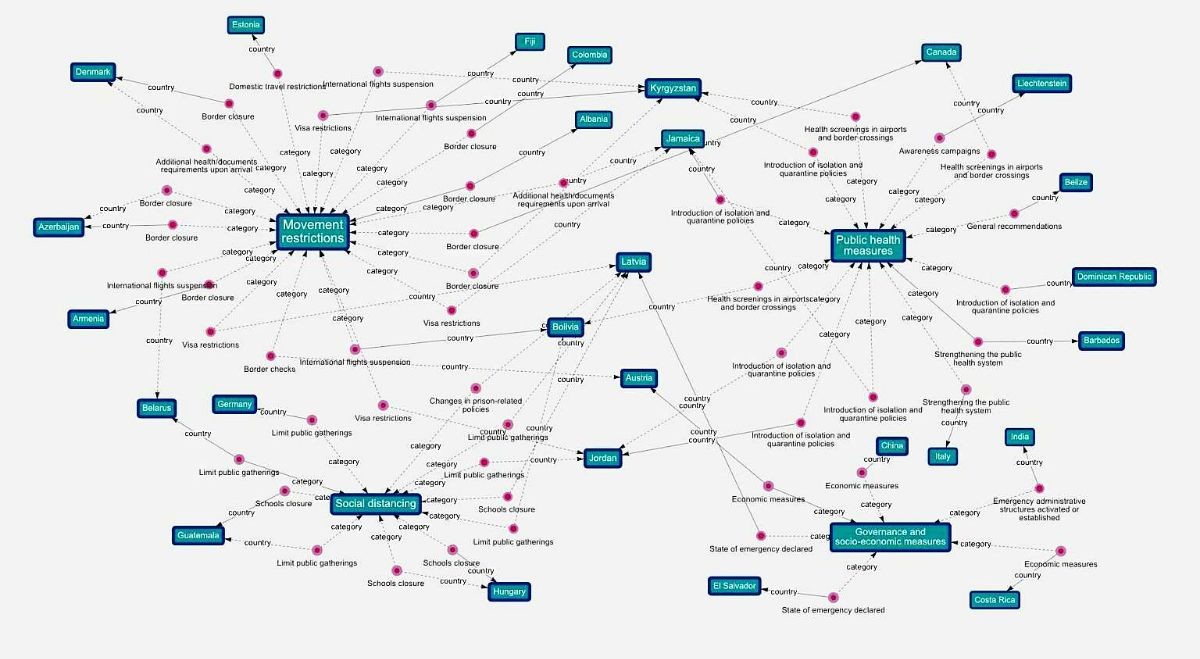

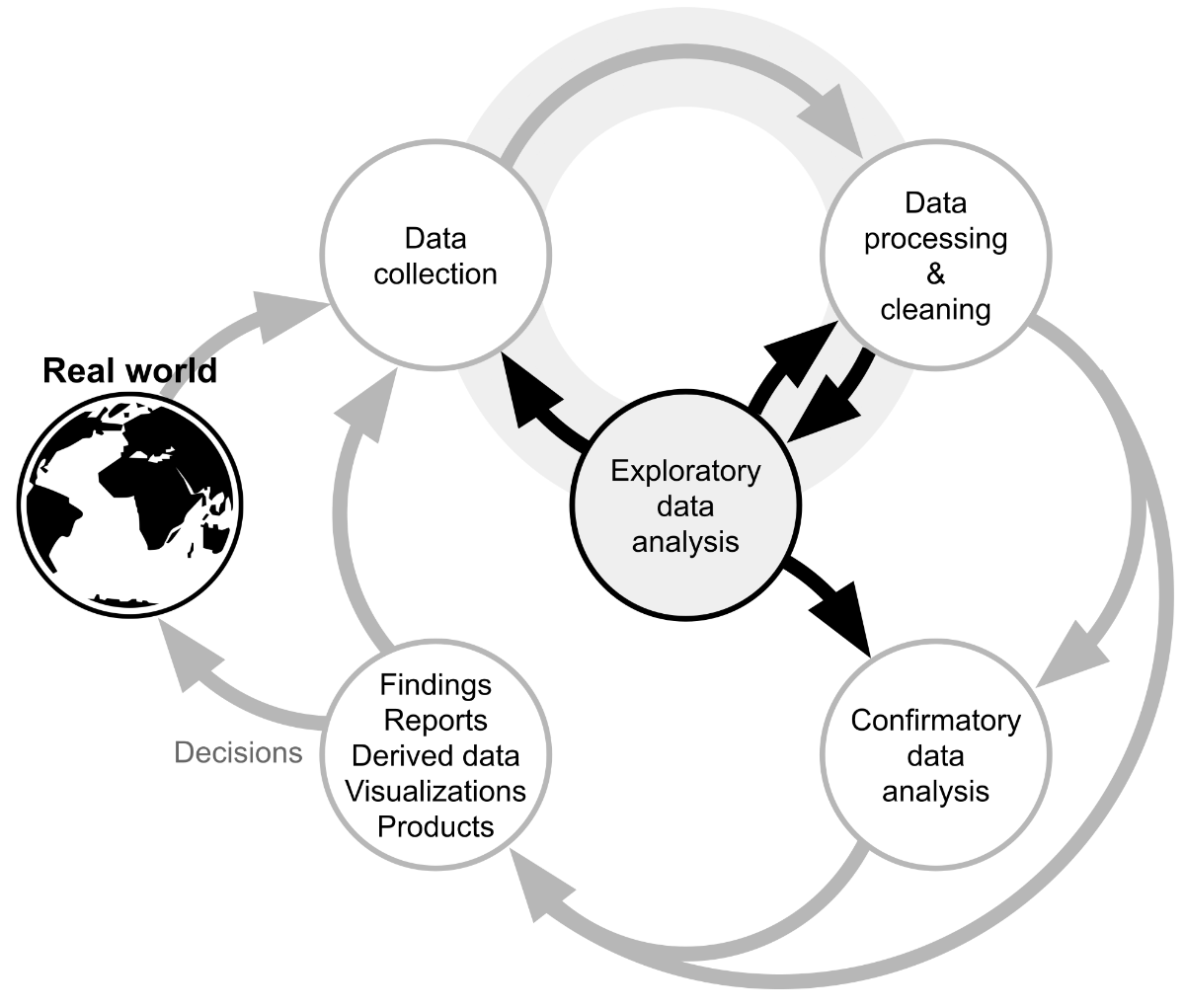

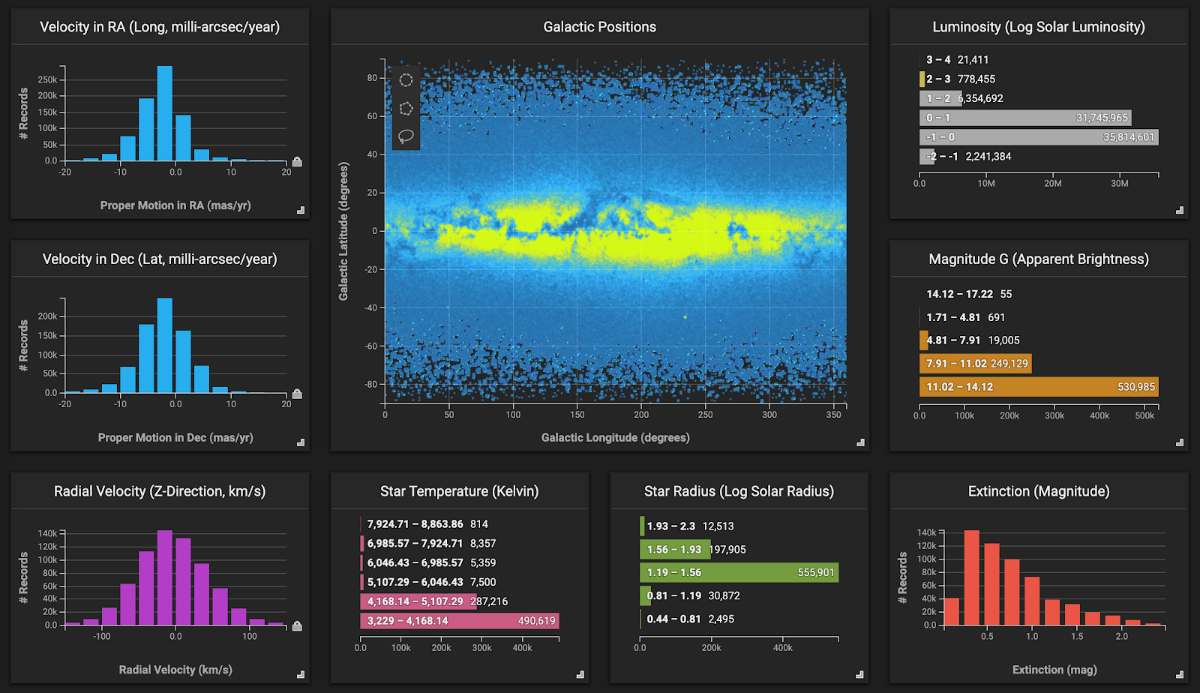

Data exploration hay khám phá dữ liệu là một trong những bước đầu tiên trong quá trình chuẩn bị dữ liệu, là một cách để tìm hiểu dữ liệu trước khi làm việc, nghiên cứu chúng. Thông qua khảo sát và điều tra, các bộ dữ liệu lớn đã sẵn sàng để phân tích sâu hơn, có cấu trúc hơn.

Khám phá dữ liệu cho phép hiểu sâu hơn về các bộ dữ liệu đã thu thập, nhưng thậm chí công cụ này còn làm được nhiều điều hơn thế. Bằng cách hiểu rõ hơn về dữ liệu, các nhà phân tích dữ liệu cũng trở nên hiệu quả hơn trong việc điều hướng dữ liệu và sử dụng chúng trong tương lai. Đây cũng là một quy trình thực tế để thực hiện nhằm thu hẹp các tập dữ liệu thành kích thước có thể quản lý được, tối ưu hóa phân tích của bạn.

Quá trình lọc dữ liệu xảy ra như thế nào?

Việc đánh cắp dữ liệu xảy ra theo hai cách, thông qua các cuộc tấn công từ bên ngoài và thông qua các mối đe dọa từ nội bộ. Cả hai đều là những rủi ro lớn và các tổ chức phải đảm bảo dữ liệu của họ được bảo vệ bằng cách phát hiện và ngăn chặn việc đánh cắp dữ liệu mọi lúc.

Một cuộc tấn công từ bên ngoài tổ chức xảy ra khi một cá nhân xâm nhập vào mạng để lấy cắp dữ liệu của công ty và thông tin xác thực của người dùng. Đây thường là kết quả của việc tội phạm mạng tiêm phần mềm độc hại vào thiết bị, chẳng hạn như máy tính hoặc điện thoại thông minh, được kết nối với mạng công ty.

Một số chuỗi phần mềm độc hại được thiết kế để lây lan trên mạng của một tổ chức và xâm nhập vào các thiết bị khác, tìm kiếm các dữ liệu nhạy cảm của công ty nhằm đánh cắp thông tin. Các loại phần mềm độc hại khác sẽ không hoạt động trên mạng để tránh bị hệ thống bảo mật của các tổ chức phát hiện cho đến khi dữ liệu bị đánh cắp đột ngột hoặc thông tin được thu thập dần dần trong một khoảng thời gian.

Các cuộc tấn công có thể xảy ra do những kẻ nội gián đánh cắp dữ liệu của tổ chức của họ và gửi tài liệu đến địa chỉ email cá nhân hoặc dịch vụ lưu trữ đám mây của họ, có khả năng bán cho bọn tội phạm mạng. Chúng cũng có thể được gây ra bởi hành vi bất cẩn của nhân viên khi thấy dữ liệu của công ty rơi vào tay những kẻ xấu.

Tại sao khám phá dữ liệu lại quan trọng?

Khám phá dữ liệu cho phép hiểu sâu hơn về tập dữ liệu, giúp điều hướng và sử dụng dữ liệu sau này dễ dàng hơn. Nhà phân tích càng biết rõ về dữ liệu mà họ đang làm việc, thì công việc phân tích của họ sẽ càng tốt hơn. Khám phá thành công bắt đầu với một tâm trí cởi mở, tiết lộ những con đường khám phá mới, đồng thời giúp xác định và tinh chỉnh các câu hỏi và vấn đề phân tích trong tương lai.

Tương lai của khám phá dữ liệu

Quá trình phân tích dữ liệu từng là lĩnh vực độc quyền của các kỹ sư viết mã để trích xuất và khám phá dữ liệu. Tuy nhiên ngày nay, tự động hóa phân tích đã đưa việc phân tích dữ liệu vào tay mọi người. Nó cho phép các công ty làm việc tốt hơn với hai tài sản lớn nhất của họ: dữ liệu và nhân sự. Quyền truy cập do APA cung cấp cho phép nhân viên tập trung vào việc tìm kiếm các mối quan hệ liên quan và mẫu dữ liệu thay vì sắp xếp dữ liệu.

Các kiểu lọc dữ liệu—Kỹ thuật tấn công

Việc đánh cắp dữ liệu xảy ra theo nhiều cách khác nhau và thông qua nhiều phương pháp tấn công. Quá trình lọc thường xảy ra nhất qua internet hoặc trên mạng công ty.

Các kỹ thuật mà tội phạm mạng sử dụng để lấy cắp dữ liệu từ các mạng và hệ thống của tổ chức ngày càng trở nên tinh vi, giúp chúng tránh bị phát hiện. Chúng bao gồm các kết nối ẩn danh đến máy chủ, Hệ thống tên miền (DNS), Giao thức truyền siêu văn bản (HTTP) và Đường hầm bảo mật giao thức truyền siêu văn bản (HTTPS), địa chỉ Giao thức Internet (IP) trực tiếp, tấn công không dùng tệp và thực thi mã từ xa.

Các loại đánh cắp dữ liệu phổ biến và kỹ thuật tấn công mạng bao gồm những điều sau đây.

Tấn công kỹ thuật xã hội và lừa đảo

Các cuộc tấn công lừa đảo và kỹ thuật xã hội là một vectơ tấn công mạng phổ biến được sử dụng để lừa nạn nhân tải xuống phần mềm độc hại và lấy cắp thông tin đăng nhập tài khoản của họ.

Các cuộc tấn công lừa đảo bao gồm các email được thiết kế để trông có vẻ hợp pháp và thường có vẻ là từ những người gửi đáng tin cậy. Chúng sẽ chứa tệp đính kèm độc hại đi kèm với phần mềm độc hại vào thiết bị của người dùng hoặc liên kết đến trang web trông giống với trang web hợp pháp nhưng bị giả mạo để đánh cắp thông tin đăng nhập mà người dùng nhập. Một số kẻ tấn công cũng mở ra các cuộc tấn công lừa đảo có chủ đích nhằm đánh cắp dữ liệu từ một người dùng cụ thể, chẳng hạn như giám đốc điều hành cấp cao của công ty hoặc các cá nhân uy tín cao như người nổi tiếng hoặc chính trị gia.

Email gửi đi

Tội phạm mạng sử dụng email để trích xuất mọi dữ liệu nằm trên hệ thống email gửi đi của các tổ chức, chẳng hạn như lịch, cơ sở dữ liệu, hình ảnh và tài liệu lập kế hoạch. Dữ liệu này có thể bị đánh cắp từ hệ thống email dưới dạng email và tin nhắn văn bản hoặc thông qua tệp đính kèm.

Tải xuống thiết bị không an toàn

Phương pháp đánh cắp dữ liệu này là một hình thức phổ biến của mối đe dọa tình cờ từ nội bộ. Tác nhân độc hại truy cập thông tin nhạy cảm của công ty trên thiết bị đáng tin cậy của họ, sau đó chuyển dữ liệu vào một thiết bị không an toàn. Thiết bị không an toàn hoặc không được giám sát này có thể là máy ảnh, ổ đĩa ngoài hoặc điện thoại thông minh không được bảo vệ bởi các giải pháp hoặc chính sách bảo mật của công ty, điều này khiến thiết bị có nguy cơ bị rò rỉ dữ liệu cao.

Điện thoại thông minh cũng dễ bị đánh cắp dữ liệu, với các thiết bị Android dễ bị cài đặt phần mềm độc hại chiếm quyền kiểm soát điện thoại để tải xuống ứng dụng độc hại mà không có sự đồng ý của người dùng.

Tải lên thiết bị bên ngoài

Kiểu đánh cắp dữ liệu này thường đến từ những kẻ nội gián độc hại. Kẻ tấn công bên trong có thể lọc dữ liệu bằng cách tải xuống thông tin từ một thiết bị bảo mật, sau đó tải nó lên một thiết bị bên ngoài. Thiết bị bên ngoài này có thể là máy tính xách tay, điện thoại thông minh, máy tính bảng hoặc ổ USB.

Lỗi con người và hành vi không an toàn trong đám mây

Đám mây mang đến cho người dùng và doanh nghiệp vô số lợi ích, nhưng đi kèm với nó là những rủi ro đáng kể về đánh cắp dữ liệu. Ví dụ: khi người dùng được ủy quyền truy cập dịch vụ đám mây theo cách không an toàn, họ sẽ cho phép kẻ xấu thực hiện các thay đổi đối với máy ảo, triển khai và cài đặt mã độc hại cũng như gửi yêu cầu độc hại đến dịch vụ đám mây. Lỗi của con người và các vấn đề về thủ tục cũng đóng một vai trò trong việc đánh cắp dữ liệu vì biện pháp bảo vệ thích hợp có thể không còn hiệu lực.

Làm thế nào để phát hiện việc đánh cắp dữ liệu

Tùy thuộc vào loại phương thức tấn công được sử dụng, việc phát hiện đánh cắp dữ liệu có thể là một nhiệm vụ khó khăn. Các cuộc tấn công mạng sử dụng các kỹ thuật khó phát hiện hơn có thể bị nhầm lẫn với lưu lượng mạng thông thường. Điều này có nghĩa là chúng có thể ẩn nấp trong các mạng mà không được chú ý trong nhiều tháng và thậm chí nhiều năm, trong khi việc đánh cắp dữ liệu thường chỉ được phát hiện khi đã gây ra thiệt hại cho tổ chức.

Để phát hiện sự hiện diện của các tác nhân xấu, các tổ chức phải xem xét các công cụ tự động phát hiện lưu lượng truy cập độc hại hoặc bất thường trong thời gian thực.

Một công cụ cung cấp khả năng này là hệ thống phát hiện xâm nhập (IDS), theo dõi mạng và tìm kiếm các mối đe dọa đã biết cũng như lưu lượng truy cập đáng ngờ hoặc độc hại. Khi phát hiện một mối đe dọa có thể xảy ra, IDS sẽ gửi cảnh báo đến các nhóm bảo mật và CNTT của tổ chức. Các ứng dụng IDS có thể là phần mềm chạy trên phần cứng hoặc giải pháp bảo mật mạng hoặc dựa trên đám mây để bảo vệ dữ liệu và tài nguyên trong môi trường đám mây.

Các công cụ này hoạt động bằng cách tìm kiếm các dấu hiệu tấn công đã biết và phát hiện các điểm bất thường khác với hoạt động mạng thông thường. Sau đó, họ đưa ra cảnh báo hoặc báo cáo về sự bất thường để quản trị viên hệ thống và nhóm bảo mật có thể kiểm tra chúng ở lớp ứng dụng và giao thức.

Khi các rủi ro đã được phát hiện, các tổ chức có thể phân tích rủi ro bằng cách sử dụng các công cụ như phân tích phần mềm độc hại tĩnh và phân tích phần mềm độc hại động. Những điều này cho phép các tổ chức hiểu được mối đe dọa và tác động tiềm tàng mà nó có thể gây ra đối với các thiết bị và mạng.

Ngoài việc phát hiện các mối đe dọa độc lập, các tổ chức cũng có thể xây dựng toàn bộ chuỗi sự kiện rủi ro khi nó xảy ra, bao gồm ánh xạ chúng tới chuỗi tiêu diệt hoặc khung tấn công đã biết. Sau đó, họ có thể tạo một hệ thống phát hiện mối đe dọa tùy chỉnh đáp ứng hồ sơ rủi ro duy nhất của họ mà không cần đến các nhà khoa học dữ liệu quá giàu kinh nghiệm.

Trên đây là nội dụng data exploration là gì? Việc lọc dữ liệu có thể giúp phát hiện việc đánh cắp dữ liệu một cách dễ dàng và nhanh chóng nhất.